Ein SOC 2-Audit stellt ein effektives Instrument zum Bewerten der Sicherheitskontrollen eines Anbieters dar. Da sich Cybersicherheitsrisiken jedoch weiterentwickeln, ist es von entscheidender Bedeutung, den Umfangs Ihres SOC-2-Audits richtig festzulegen.

Wir alle wissen, dass Cybersicherheit ein wichtiger Bestandteil des Lieferanten-Risikomanagements geworden ist. Theoretisch ist ein SOC 2-Audit (das die Sicherheitskontrollen eines Anbieters bewertet) der richtige Weg, um Bedrohungen der Cybersicherheit zu bewerten.

In der Praxis ist dies jedoch leichter gesagt als getan. Zwar können SOC 2-Audits viele unterschiedliche Aspekte berücksichtigen, aber es entstehen ständig neue Cybersicherheitsrisiken. Die Datenschutzbestimmungen entwickeln sich laufend weiter. Die Rollen, die Lieferanten in Ihren Geschäftsprozessen spielen, ändern sich permanent. Und die Konsequenzen, die ein Scheitern der Cybersicherheit nach sich ziehen, werden immer größer.

Das bedeutet: Die Fähigkeit, den Projektumfang für ein SOC 2-Audit korrekt festzulegen, ist für Risikomanagement-Teams unverzichtbar geworden.

Wie kann also bei solch einer schwer zu fassenden Bedrohung das Festlegen des Umfangs gelingen?

Beginnen Sie mit den Grundsätzen eines SOC 2-Audits

Erinnern wir uns daran, wie SOC 2-Audits entstanden sind. Sie basieren auf den fünf „Grundsätzen für vertrauenswürdige Services“, die von der Association of International Certified Professional Accountants entwickelt wurden:

- Sicherheit

- Datenschutz

- Prozessintegrität

- Vertraulichkeit

- Verfügbarkeit.

Beim Festlegen des Umfangs eines SOC 2-Audits lautet die erste Frage also: Welche Grundsätze gelten für diesen Anbieter?

Diese Frage mag selbstverständlich erscheinen, aber bedenken Sie, was auf dem Spiel steht. Wenn Sie zu wenige (oder die falschen) Grundsätze einbeziehen, befindet sich Ihr Unternehmen in einem Zustand der Unterabsicherung – für die Sicherheitsrisiken, die Ihre Lieferanten darstellen, sind nicht genügend Kontrollen eingerichtet. Wenn Sie umgekehrt zu viele Grundsätze berücksichtigen, befindet sich das Unternehmen in einem Zustand der Überabsicherung – es sind also zu viele Beilegungsoptionen für Risiken eingerichtet, die eigentlich nicht bestehen, und Ressourcen werden somit verschwendet.

Betrachten wir zum Beispiel die Bewertung eines Anbieters von cloudbasiertem Datenspeicher. Wenn Sie keine personenbezogenen Daten bei diesem Anbieter speichern, gehen Sie kein Datenschutzrisiko ein. Dieser Grundsatz muss demnach nicht im Umfang des Audits enthalten sein. Wenn Sie hingegen vertrauliche Produktpläne hochladen, sind die Sicherheitsrisiken hoch.

Die Grundlage eines SOC 2-Audits besteht also im Verständnis dessen, wozu die Dienste eines Anbieters genau benötigt werden.

„Beraten Sie sich mit der IT-Sicherheit. Sie hat Einblick in Angriffsmethoden, Kontrollen und Absicherungen, die in Ihrem SOC 2-Bericht

berücksichtigt werden sollten.“

Finden Sie Partner für die Festlegung des Umfangs

Die Kenntnis darüber, welche weiteren Interessengruppen in Ihrem Unternehmen an der Festlegung des Umfangs eines SOC 2-Audits beteiligt sein sollten, ist ein nächster entscheidender Schritt. Die Erstellung dieser Liste wird immer komplizierter, da die Lieferanten zunehmend mehr geschäftskritische Dienste anbieten.

Zunächst sollten Sie sich mit den Geschäftsprozessverantwortlichen in der ersten oder zweiten Verteidigungslinie besprechen, welche die Dienste des betreffenden Anbieters tatsächlich nutzen werden. Welche Leistungen bietet der Lieferant an? Welche Unternehmensinformationen werden davon berührt? Auf welche Weise soll die Beziehung nach Auffassung der Mitarbeiter funktionieren?

Auch müssen Sie Rücksprache mit der IT-Sicherheit halten, da diese Funktion die einschlägigen Fachexperten stellt. Sie haben Einblick in Angriffsmethoden, zu testende Kontrollen und Absicherungen, die in jedem abschließenden SOC 2-Bericht zu berücksichtigen sind.

Die Compliance-Funktion dürfen Sie ebenfalls nicht vergessen. Sie klärt Sie über die Konsequenzen auf, wenn Ihnen bei der Cybersicherheit oder beim Datenschutz Fehler unterlaufen, etwa welche Bußgelder, Haftung bei Rechtsstreitigkeiten oder regulatorische Maßnahmen drohen. Die Compliance-Experten kennen sich auch mit Fragen zu Sicherheits- und Datenschutzverpflichtungen aus.

Wenn Sie beispielsweise einen Lieferanten für die Analyse der Kaufgewohnheiten von Konsumenten einsetzen und Bürger der Europäischen Union zu Ihren Kunden zählen, so gilt die Datenschutz-Grundverordnung der EU (DSGVO). In diesem Fall werden die DSGVO-Grundsätze der Verfügbarkeit (alle Daten auf Anforderung einsehen zu können) und der Prozessintegrität (sicherstellen, dass durch „Alles löschen“ auch wirklich alle Daten gelöscht werden) zu entscheidenden Bestandteilen Ihres SOC 2-Audits. (IT-Sicherheits- oder Geschäftsbereichsleiter kennen solche Nuancen in der DSGVO eventuell nicht.) Erfahren Sie mehr über die Einhaltung der DSGVO.

Ausgangspunkt für einen nachhaltigen Prozess

Bisher haben wir das Festlegen des Umfangs für ein SOC 2-Audit behandelt. In der Praxis müssen Risikomanagement-Teams zwei weitere Aufgaben bewältigen, nämlich die Ergebnisse des SOC-2-Audits beurteilen und diese in großem Umfang in das Lieferantenrisiko-Management integrieren.

Ein von einer unabhängigen Prüfungsgesellschaft erstellter SOC 2-Bericht vermittelt Ihnen ein klares Bild des Cybersicherheitsrisikos, das Ihr Lieferant darstellt. Der Bericht zeigt die Sicherheitsschwächen des Lieferanten und den potenziellen Schaden auf, der durch Versäumnisse bei der Cybersicherheit entstehen kann. Von diesem Ausgangspunkt aus können Sie beginnen, die erforderlichen Aktionen zur Beilegung zu entwickeln, um das Lieferantenrisiko auf ein akzeptables Niveau zu senken.

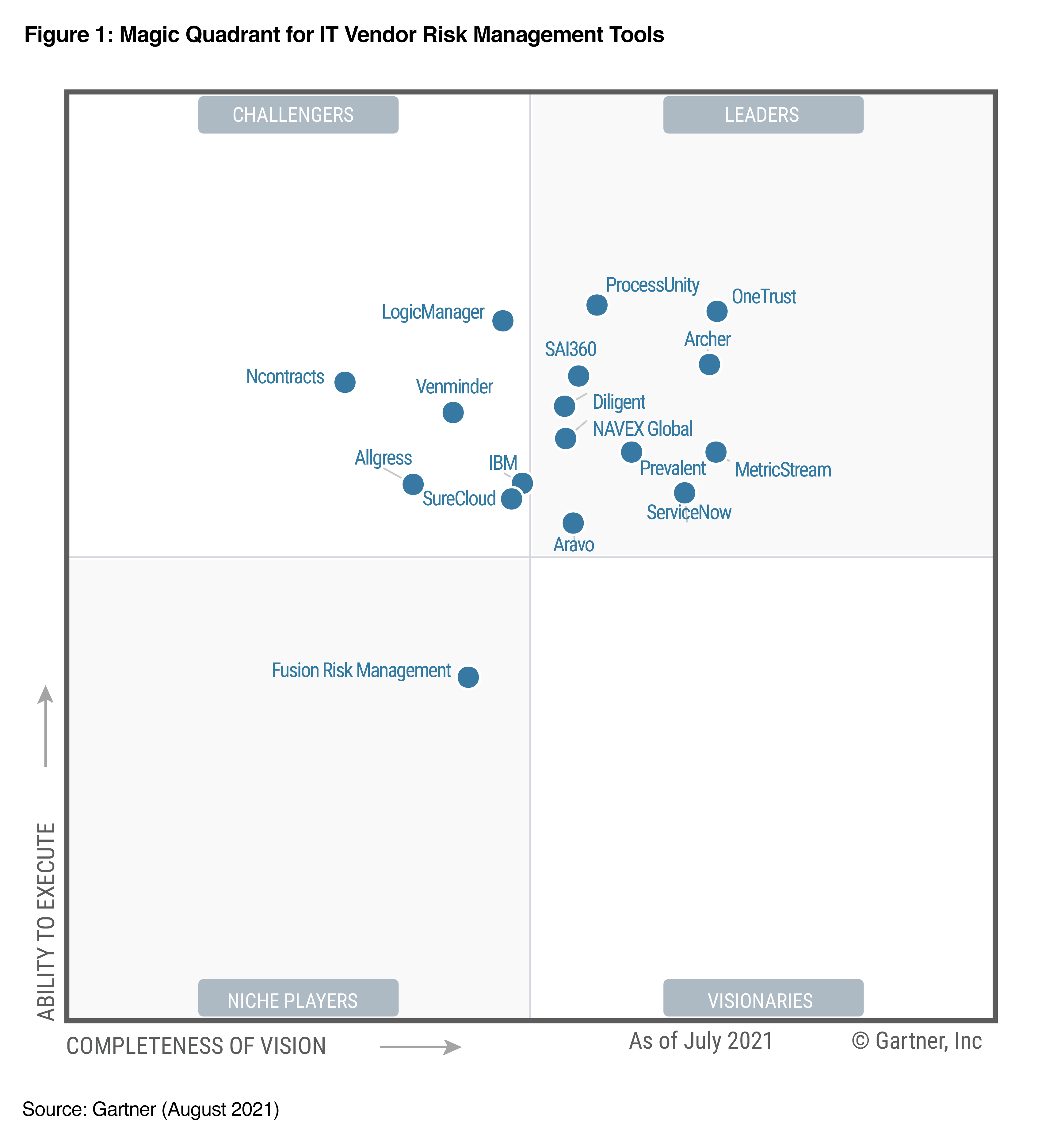

Ab hier erscheint alles Weitere vertraut. Die SOC-2-Audits mit den zugehörigen Listen der Schwachstellen und Beilegungsaktionen können in ein größeres System für Lieferantenrisiko-Management einfließen. Bei diesem System sollte es sich um einen zentralen Speicher für Informationen handeln, in dem die Sicherheits-, Audit-, Compliance- und Risikofunktionen den für jeden einzelnen Lieferanten erzielten Fortschritt verfolgen können. Führungskräften steht somit jederzeit ein umfassender Überblick über das Risikomanagement Ihrer Lieferanten zur Verfügung.

Diese Schritte unterscheiden sich nicht wesentlich von dem, was Audit- und Risikoteams bereits für Finanzprüfungen und ähnliche Aufgaben umgesetzt haben. Es geht darum, eine einzige, vertrauenswürdige Datenquelle zu erstellen, die richtigen Personen in die Umsetzung der Beilegungsmaßnahmen einzubeziehen und den Führungskräften über die Fortschritte zu berichten.

Neu ist, dass Sie das Cybersicherheitsrisiko in Ihr umfassendes Lieferantenrisiko-Management einbeziehen müssen– und dies beginnt mit einem umsichtig geplanten SOC-2-Audit.

Die Cybersicherheitsrisiken werden nicht verschwinden, aber der Support für die Lieferanten wird zunehmen. Je mehr Ihre interne Auditfunktion also eine stabile, flexible Fähigkeit zum Bewerten der Cybersicherheitsrisiken von Lieferanten aufbauen kann, desto besser sind Sie aufgestellt.

E-Book:

Wichtige Aspekte beim Third Party Risikomanagement

In diesem E-Book untersuchen wir:

- Die Grundlagen des Third Party Risikomanagements

- Den Unterschied zwischen dem Third Party Risk-Management und dem Management des Lieferantenrisikos

- Das Verfahren zur Auswahl des Rahmens für ein Risikomanagement, der bestmöglich zu Ihrem Unternehmen passt.